Une technologie adaptable au terrain

Comprendre la structure qui se cache derrière un contrôle d’accès est nécessaire pour choisir la structure la plus adaptée à son besoin, et surtout de s’assurer que celle-ci soit adaptée et adaptable à l’infrastructure que l’on veut équiper. Pour cela, rien de mieux qu’une petite explication schématisée pour vous aider à mieux comprendre le fonctionnement d’une solution complète de contrôle d’accès ! Let’s go

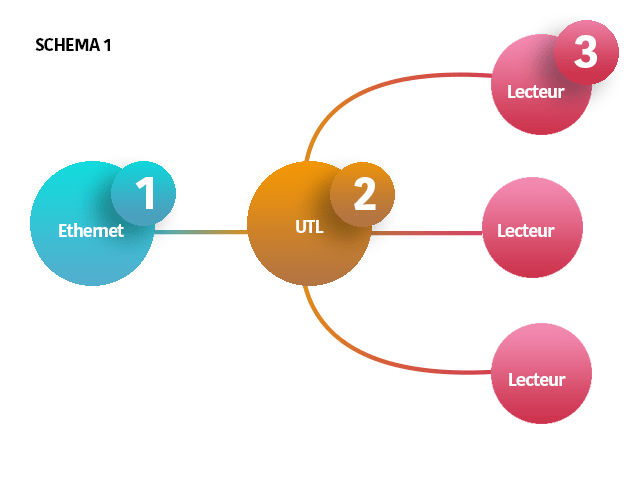

Le réseau et la structure du contrôle d’accès sont très importants. Commençons d’abord par une structure simple de contrôle d’accès qu’une entreprise peut vous proposer. Celle-ci se compose de plusieurs éléments interconnectés qui vont réagir lorsqu’une action est opérée. Cette solution se compose de lecteurs de badge, qui vont servir à badger à chaque entrée et sortie d’un bâtiment par exemple, d’un UTL, qui va servir d’ordinateur qui centralisera les lecteurs et qui sera relié à ceux-ci via des bus de terrain (type RS485, Wiegant…). Enfin le troisième élément, c’est bien évidemment l’Ethernet. En résumé, l’élément matériel UTL fait le lien entre l’Ethernet et les lecteurs.

Cette structure possède beaucoup d’inconvénients dont un en particulier : pour installer ce genre de solution, il faut avoir des connaissances de l’UTL à installer (ou qui est déjà installé au préalable). Cela veut dire que l’installateur/ électricien devra d’abord se documenter sur l’infrastructure où le contrôle d’accès sera installé. C’est donc une perte de temps énorme et le risque d’absence de bus de terrain au sein de la structure à équiper est à prendre en compte.

Mais alors que faire ?

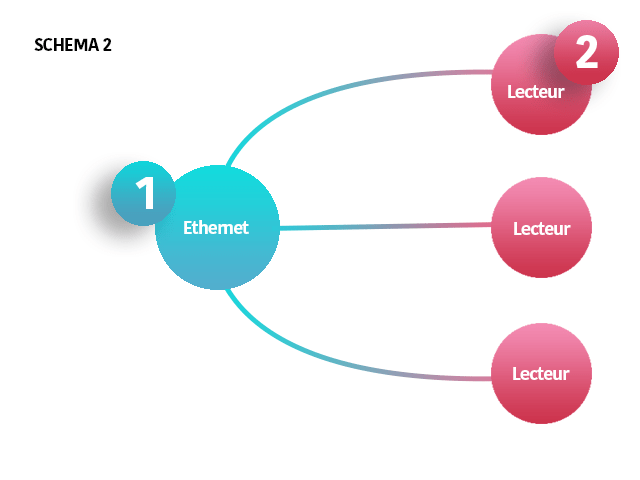

Pas de panique, il existe une autre solution ! Notre solution permet de relier les lecteurs directement avec l’Ethernet et donc de totalement supprimer l’UTL. C’est une solution plus intéressante car, peu importe où sera installée la solution, celle-ci sera adaptable à l’infrastructure du bâtiment. De plus, ceci permet une interopérabilité avec d’autres systèmes en garantissant la sécurité. L’infrastructure de notre contrôle d’accès se gère au niveaux IP donc supervisable.

En résumé la première structure est très utilisée mais réunit un certain nombre d’inconvénients non négligeables car le système est principalement structuré verticalement. Chez Odalid en revanche, la solution de contrôle est structurée horizontalement et est donc plus rapide et plus pratique lors de l’installation, la gestion, la sécurité et l’interopérabilité.